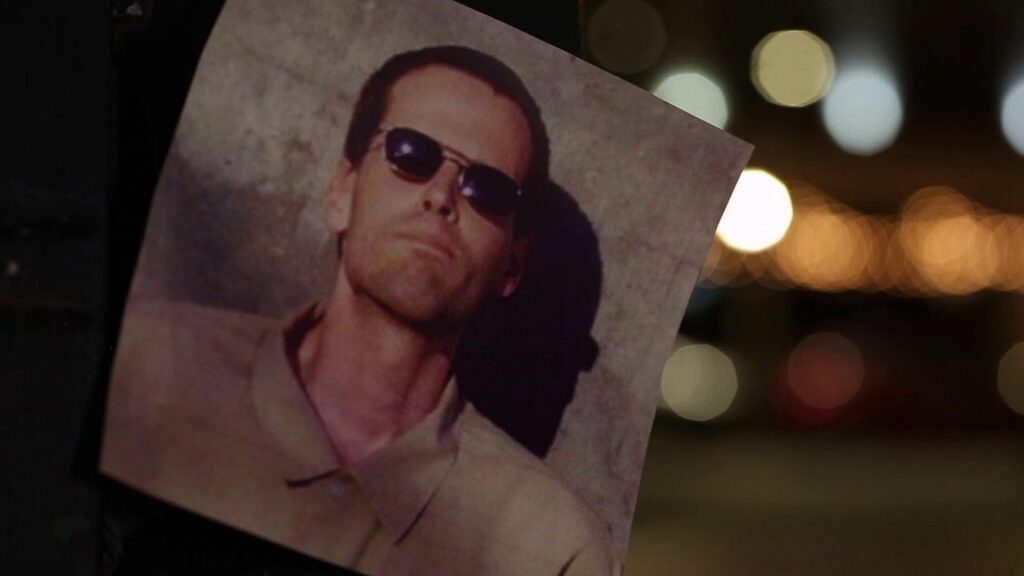

Dr. Chaos ist ein Verbrecher, der im Supermax-Gefängnis ADX Florence inhaftiert war, weil er 28 Stromausfälle verursacht und eine große Menge Zyanid gehortet hat. Er wurde im September 2019 entlassen.

Von 1998 bis 2001 richtete ein Computersystemadministrator, der zum Terroristen wurde, in Wisconsin Chaos an. Zu seinen Terroranschlägen gehörte ein Angriff auf das Stromnetz der Stadt. Er zündete Gebäude an, zerstörte Sendemasten, deaktivierte Flugsicherungssoftware und bereitete einem Internetdienstanbieter mit Hilfe von Leuten, die er aus der […] rekrutierte, Kopfschmerzen.