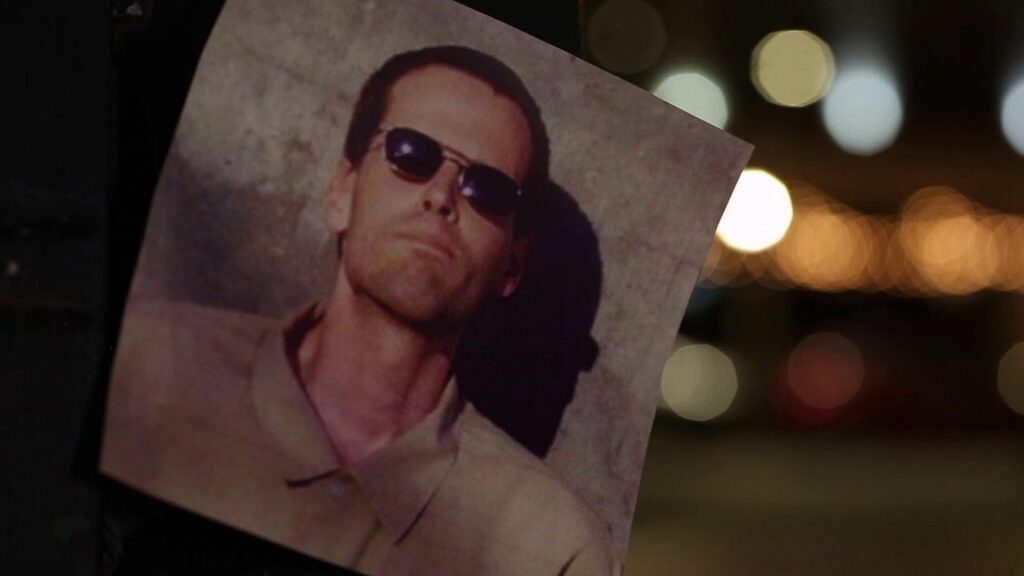

Dr. Chaos é um criminoso que foi encarcerado na Prisão Supermax ADX Florence por causar 28 falhas de energia e acumular uma grande quantidade de cianeto. Ele foi lançado em setembro de 2019.

De 1998 a 2001, um administrador de sistema de computador que se tornou terrorista causou estragos em Wisconsin. Um de seus atos terroristas incluiu um ataque à rede elétrica da cidade. Ele incendiou edifícios, interrompeu torres de transmissão, desativou software de controle de tráfego aéreo e causou dores de cabeça para um provedor de serviços de Internet com a ajuda de pessoas que recrutou no [...]