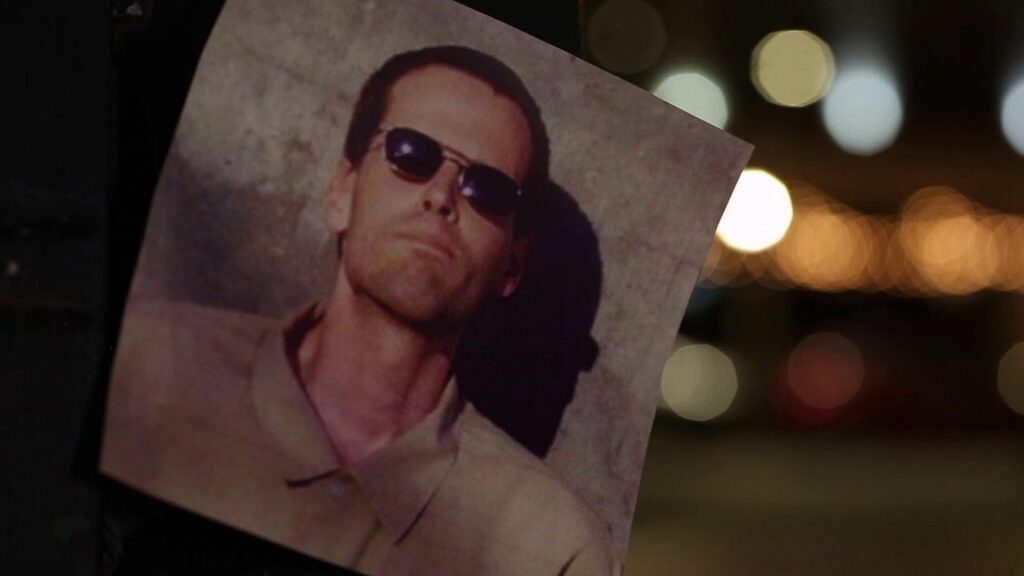

Dr. Chaos es un criminal que fue encarcelado en la prisión Supermax ADX Florence por causar 28 fallas de energía y acumular una gran cantidad de cianuro. Fue puesto en libertad en septiembre de 2019.

De 1998 a 2001, un administrador de sistemas informáticos convertido en terrorista causó estragos en Wisconsin. Uno de sus actos terroristas incluyó un ataque a la red eléctrica de la ciudad. Incendió edificios, interrumpió torres de transmisión, desactivó software de control de tráfico aéreo y causó dolores de cabeza a un proveedor de servicios de Internet con la ayuda de personas que reclutó del […]